Die Verlockung

Debitel bietet von Zeit zu Zeit atemberaubende Angebote über ihre Reseller an. Im Juni hatte Debitel in Kooperation mit ihrem münchner Reseller Eteleon folgendes Angebot:

- Playstation 3,

- 2 x Motorola Motofon und

- das Ganze für unter 8€/Monat

- bei einer Mindestlaufzeit von 24 Monaten.

- ohne weitere Zuzahlungen

Das ganze Konstrukt wird natürlich erst durch geschickte Nutzung der Subventionierung und durch Sonderprovisionen für Options-Testings möglich, denn die eigentliche Grundgebühr, die auch vom Kunden bezahlt werden muss, beträgt 2 x 15€. Eteleon hat dieses Thema nahezu perfektioniert. Details finden sich hier in unserem Beitrag vom Juni.

Die folgende Dienste (Options-Testings) wurden im Rahmen der Verträge für uns zum Testen freigeschaltet:

Verbindungs-CheckerMobile Web Sdirect-Spar-Option

Selbstverständlich ist sich auch Debitel des überaus guten Angebots bewusst und hegt die Hoffnung, dass der Kunde vergisst, die (eigentlich praktischen) Options-Testings zu kündigen. In unserem Fall lohnen sich die Options-Testings leider nicht und so machten wir uns nun dran, diese wieder zu kündigen. Ein Anruf im Callcenter von Debitel bringt zu Tage, dass das telefonische Kündigen 5€ pro Option pro Anschluss kosten würde.

Bei Debitel Einloggen und Optionen kündigen

Also muss man sich zunächst unter http://www.debitel.de/kunden/mein_debitel/ einloggen. Zur Freischaltung erhält man einen Response-Key auf eine der Debitel-Anschlussnummern per SMS gesendet. Im Gegensatz zu Forenberichten, funktionierte dies einwandfrei. Binnen Sekunden kam die SMS und wir konnten uns im System einloggen.

Die Optionen finden sich ein wenig versteckt unter dem Menüpunkt Meine Verträge » Dienste(siehe folgender Screenshots):

Probleme mit dem Online-Kundencenter

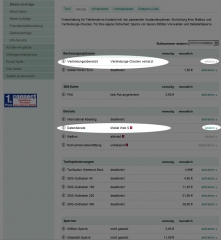

Danach öffnet sich die Übersicht, die etwa folgendermaßen aussehen wird. Die Optionen Verbindungs-Checker und Datendienste sind hervorgehoben. Interessanterweise findet sich die direct-Spar-Option hier nicht.

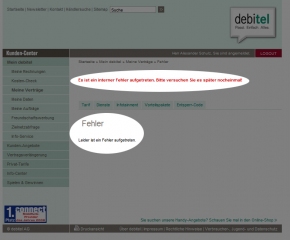

Das Kündigen der Options-Testings ist hier dargestellt als Ändern. Das Ändern des Verbindungs-Checkers sollte keine Probleme bereiten. Das Ändern der Datendienste auf Data-Standard hingegen wird derzeit quittiert mit dieser Fehlermeldung:

Der Telefon Support

Nach vier Tagen probieren und warten, haben wir nun heute wieder den Telefon-Support angerufen und nachgefragt, ob dieses Problem mit der Umstellung der Datendienste bekannt ist und zweitens, wie die direct-Spar-Option deaktiviert werden kann.

Das Problem mit der Datendienste Option war wohl bislang nicht bekannt, die Techniker werden aber nun informiert, sodass hier “bald” Abhilfe geschaffen wurde. Wie lange “bald” dauert, ist uns nicht bekannt.

Leider ist auch die (freundliche) Dame im Support nicht imstande die Datendienste umzustellen, sie könne jedoch die direct-Spar-Option wieder entfernen – die im Kundencenter leider ohnehin nicht deaktiviert werden kann. Sie hat jedoch die Technik informiert, dass hier ein Problem hinsichtlich der Datendienste vorliegt. Die direct-Spar-Option hingegeben löschte die Dame sofort (ohne weitere Kosten!), da dies offensichtlich nicht online gemacht werden kann. Verwirrend finden Sie? Finden wir auch!

Schlussendlich haben wir nun auch noch den Support informiert und Screenshots per Mail geschickt. Eine Rückantwort haben wir bislang jedoch nicht erhalten. Stay tuned.

[UPDATE]

Auch wenn Debitels Online Kundencenter offensichtlich einige nicht nachvollziehbare Phänomene zeigt, ihr Kundenservice per Mail ist besser als der einiger anderer TK Unternehmen (z.B. 1und1). Schon heute vormittag haben wie die Antwort erhalten, dass das Problem momentan gefixt wird, sie aber schon im Voraus die Datendienste wieder auf den kostenlosen Tarif zurückgestellt haben und kein Zutun von unserer Seite mehr erforderlich ist. Souveränes Umgehen mit Kundenproblemen erfreut uns sehr.